Los delincuentes informáticos que normalmente distribuían malware a través de archivos adjuntos de phishing con macros maliciosas cambiaron gradualmente de táctica después de que Microsoft Office comenzó a bloquearlos de forma predeterminada , cambiando a nuevos tipos de archivos como archivos adjuntos ISO, RAR y Windows Shortcut (LNK).

Las macros VBA y XL4 son pequeños programas creados para automatizar tareas repetitivas en las aplicaciones de Microsoft Office, de las que abusan los atacantes para cargar, colocar o instalar malware a través de archivos adjuntos de documentos maliciosos de Microsoft Office enviados en correos electrónicos de phishing.

El motivo del cambio es que Microsoft anunció que terminaría con el abuso masivo del subsistema de Office al bloquear automáticamente las macros de forma predeterminada y dificultar su activación. Aunque a Microsoft le tomó un poco más de tiempo implementar este cambio de Microsoft Office, el bloqueo finalmente entró en vigencia la semana pasada.

El motivo del cambio es que Microsoft anunció que terminaría con el abuso masivo del subsistema de Office al bloquear automáticamente las macros de forma predeterminada y dificultar su activación. Aunque a Microsoft le tomó un poco más de tiempo implementar este cambio de Microsoft Office, el bloqueo finalmente entró en vigencia la semana pasada.

Sin embargo, el anuncio inicial por sí solo convenció a los operadores de malware de alejarse de las macros y comenzar a experimentar con métodos alternativos para infectar a las víctimas.

Los delincuentes informáticos abandonan las macros

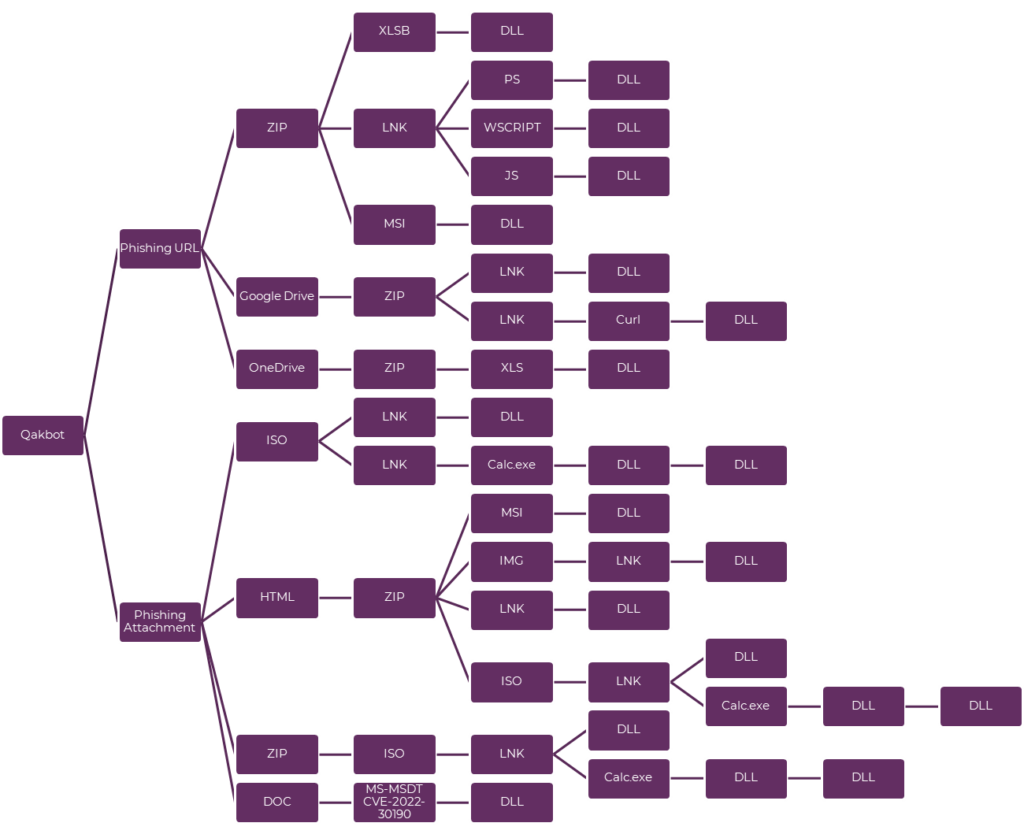

En un nuevo informe de Proofpoint, los investigadores analizaron las estadísticas de campañas maliciosas entre octubre de 2021 y junio de 2022 e identificaron un cambio claro hacia otros métodos de distribución de carga útil, registrando una disminución del 66 % en el uso de macros.

Al mismo tiempo, el uso de archivos contenedores como ISO, ZIP y RAR ha crecido de manera constante, con un aumento de casi un 175%.

Al mismo tiempo, el uso de archivos contenedores como ISO, ZIP y RAR ha crecido de manera constante, con un aumento de casi un 175%.

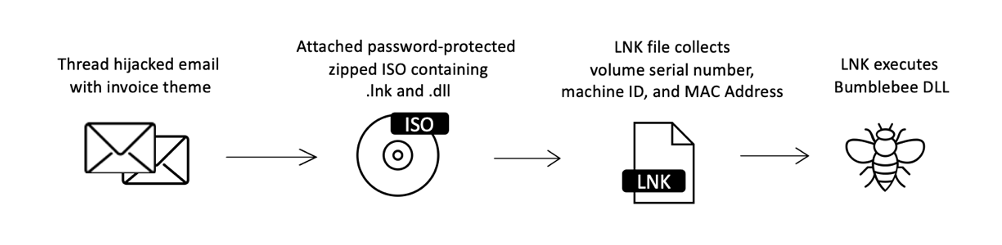

El uso de archivos LNK se disparó después de febrero de 2022, el momento del anuncio de Microsoft, aumentando un 1675 % en comparación con octubre de 2021, y siendo el arma elegida por diez grupos de amenazas individuales rastreados por Proofpoint.

Se ha informado sobre el uso de archivos LNK por parte de Emotet, Qbot e IcedID, en todos los casos haciéndose pasar por un documento de Word para engañar al destinatario para que lo abra.

Sin embargo, estos archivos de enlace se pueden usar para ejecutar casi cualquier comando que el usuario tenga permiso para usar, incluida la ejecución de scripts de PowerShell que descargan y ejecutan malware desde fuentes remotas.

Finalmente, Proofpoint también observó un aumento significativo en el uso de archivos adjuntos HTML que adoptaron la técnica de contrabando de HTML (HTML smuggling) para colocar un archivo malicioso en el sistema host. Sin embargo, sus volúmenes de distribución continúan siendo pequeños.

El contrabando de HTML (HTML smuggling) es un enfoque que permite a un atacante ocultar la carga útil de los “droppers” en la primera etapa del ataque, a menudo scripts maliciosos codificados e incrustados en archivos adjuntos HTML o páginas web especialmente diseñadas. El atacante aprovecha las características básicas de HTML5 y JavaScript en lugar de explotar una vulnerabilidad o un defecto de diseño en los navegadores web modernos.

Se ha informado sobre el uso de archivos LNK por parte de Emotet, Qbot e IcedID, en todos los casos haciéndose pasar por un documento de Word para engañar al destinatario para que lo abra.

Sin embargo, estos archivos de enlace se pueden usar para ejecutar casi cualquier comando que el usuario tenga permiso para usar, incluida la ejecución de scripts de PowerShell que descargan y ejecutan malware desde fuentes remotas.

Finalmente, Proofpoint también observó un aumento significativo en el uso de archivos adjuntos HTML que adoptaron la técnica de contrabando de HTML (HTML smuggling) para colocar un archivo malicioso en el sistema host. Sin embargo, sus volúmenes de distribución continúan siendo pequeños.

El contrabando de HTML (HTML smuggling) es un enfoque que permite a un atacante ocultar la carga útil de los “droppers” en la primera etapa del ataque, a menudo scripts maliciosos codificados e incrustados en archivos adjuntos HTML o páginas web especialmente diseñadas. El atacante aprovecha las características básicas de HTML5 y JavaScript en lugar de explotar una vulnerabilidad o un defecto de diseño en los navegadores web modernos.

Las amenazas evolucionan

Si bien ver que las macros se están conviertiendo en un método obsoleto de distribución de carga útil y la infección inicial es un desarrollo positivo, la amenaza simplemente ha cambiado en lugar de abordarse o reducirse.

La pregunta que necesita respuestas ahora es cómo ese cambio afecta la efectividad de las campañas de malware, ya que convencer a los destinatarios para que abran archivos .DOCX y .XLSX fue mucho más fácil que pedirles que descomprimieran archivos y abrieran archivos cuyos nombres terminan en .LNK.

Además, para eludir la detección por parte del software de seguridad, muchas campañas de phishing ahora protegen con contraseña los archivos adjuntos, lo que agrega otro paso engorroso que debe tomar un objetivo para acceder a los archivos maliciosos.

Desde esa perspectiva, los actores de amenazas que confían en los correos electrónicos de phishing podrían quedarse sin buenas opciones y, como resultado, sus tasas de infección pueden haber disminuido. Finalmente, las soluciones de seguridad de correo electrónico ahora tienen un espectro más reducido de riesgos potenciales para evaluar, lo que mejora sus posibilidades de detectar un archivo peligroso.

La pregunta que necesita respuestas ahora es cómo ese cambio afecta la efectividad de las campañas de malware, ya que convencer a los destinatarios para que abran archivos .DOCX y .XLSX fue mucho más fácil que pedirles que descomprimieran archivos y abrieran archivos cuyos nombres terminan en .LNK.

Además, para eludir la detección por parte del software de seguridad, muchas campañas de phishing ahora protegen con contraseña los archivos adjuntos, lo que agrega otro paso engorroso que debe tomar un objetivo para acceder a los archivos maliciosos.

Desde esa perspectiva, los actores de amenazas que confían en los correos electrónicos de phishing podrían quedarse sin buenas opciones y, como resultado, sus tasas de infección pueden haber disminuido. Finalmente, las soluciones de seguridad de correo electrónico ahora tienen un espectro más reducido de riesgos potenciales para evaluar, lo que mejora sus posibilidades de detectar un archivo peligroso.