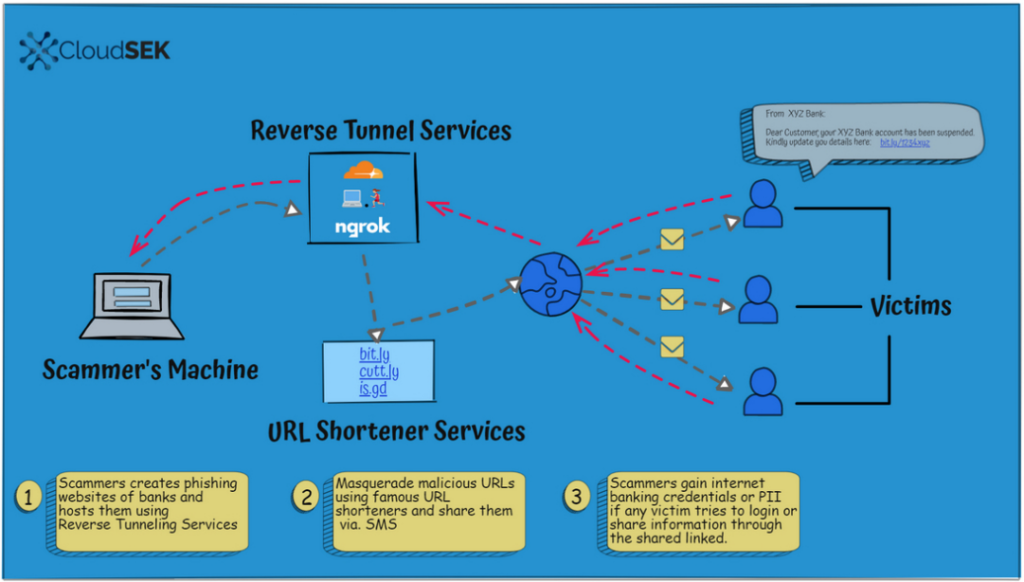

Los investigadores de seguridad de CloudSEK estuvieron analizando un aumento en el uso de servicios de tunelización inversa junto con acortadores de URL para realizar campañas de phishing a gran escala, lo que hace que la actividad maliciosa sea más difícil de detener.

En un informe que la compañía compartió con BleepingComputer, los investigadores dicen que encontraron más de 500 sitios alojados y distribuidos de esta manera. Esta práctica se desvía del método más común de registrar dominios con proveedores de alojamiento, que probablemente respondan a las quejas y eliminen los sitios de phishing.

Con los túneles inversos, los ciberatacantes puedenalojar las páginas de phishing localmente en sus propios equipos y enrutar las conexiones a través de un servicio externo como un servicio de acortamiento de URL, y así pueden generar nuevos enlaces con la frecuencia que deseen para eludir la detección.

Muchos delos enlaces de phishing se actualizan en menos de 24 horas , lo que hace que rastrear y eliminar los dominios sea una tarea más desafiante.

Los servicios de túnel inverso más abusados son Ngrok, Localhost.run y Argo de Cloudflare. Aunque también vieron que los servicios de acortamiento de URL de Bit.ly, is.gd y cutt.ly eran muy frecuentes.

En un informe que la compañía compartió con BleepingComputer, los investigadores dicen que encontraron más de 500 sitios alojados y distribuidos de esta manera. Esta práctica se desvía del método más común de registrar dominios con proveedores de alojamiento, que probablemente respondan a las quejas y eliminen los sitios de phishing.

Con los túneles inversos, los ciberatacantes pueden

Muchos de

Los servicios de túnel inverso más abusados son Ngrok, Localhost.run y Argo de Cloudflare. Aunque también vieron que los servicios de acortamiento de URL de Bit.ly, is.gd y cutt.ly eran muy frecuentes.

¿Cómo lo hacen?

Los servicios de túnel inverso protegen el sitio de phishing al manejar todas las conexiones al servidor local en el que está alojado. De esta forma, cualquier conexión entrante es resuelta por el servicio de túnel y reenviada a la máquina local del delincuente. Las víctimas que interactúan con estos sitios de phishing terminan con sus datos confidenciales almacenados directamente en el equipo del atacante.

Mediante el uso de acortadores de URL, el ciberdelincuente enmascara el nombre de la URL, que suele ser una cadena de caracteres aleatorios. Así, un nombre de dominio que levantaría sospechas se oculta en una URL corta.Los ciberdelincuentes están distribuyendo estos enlaces a través de canales de comunicación populares como WhatsApp, Telegram, correos electrónicos, mensajes de texto o páginas de redes sociales falsas .

Vale la pena señalar que el mal uso de estos servicios no es nuevo. Por ejemplo, Cyble presentó evidencia de abuso de Ngrok en febrero de 2021. Sin embargo, según los hallazgos de CloudSEK, el problema está empeorando.

Mediante el uso de acortadores de URL, el ciberdelincuente enmascara el nombre de la URL, que suele ser una cadena de caracteres aleatorios. Así, un nombre de dominio que levantaría sospechas se oculta en una URL corta.

Vale la pena señalar que el mal uso de estos servicios no es nuevo. Por ejemplo, Cyble presentó evidencia de abuso de Ngrok en febrero de 2021. Sin embargo, según los hallazgos de CloudSEK, el problema está empeorando.

Un ejemplo de una campaña de phishing que abusaba de estos servicios que CloudSEK detectó fue hacerse pasar por YONO, una plataforma de banca digital ofrecida por el State Bank of India. La URL definida por el atacante estaba oculta detrás de “cutt[.]ly/UdbpGhs” y conducía al dominio “ultimate-boy-bacterial-generates[.]trycloudflare[.]com/sbi” que usaba el servicio de tunelización Argo de Cloudflare. Esta página de phishing solicitaba credenciales de cuentas bancarias, números de tarjetas PAN, y números de teléfonos móviles.