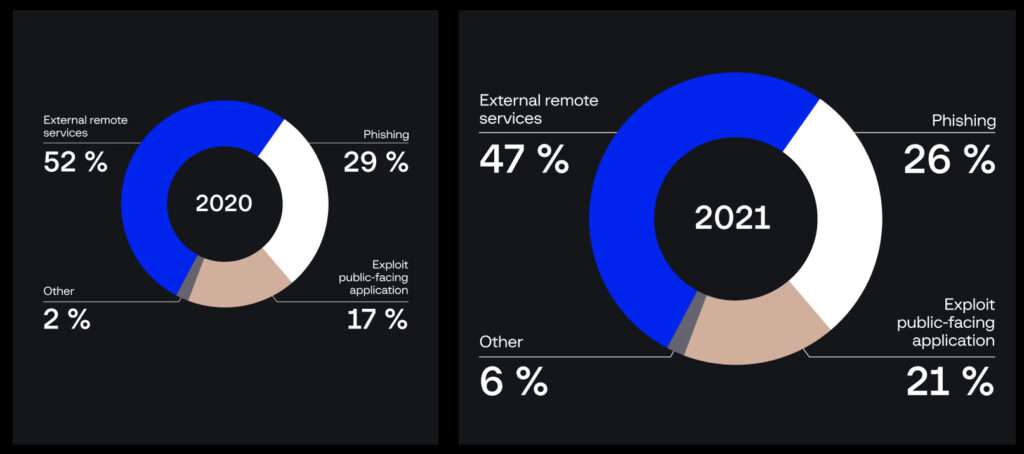

Los atacantes que infectan con ransomware a sus víctimas, obtienen acceso principalmente mediante la explotación de conexiones de acceso remoto RDP poco seguras o mediante el uso de correos electrónicos de phishing cargados de malware.

Así lo informa la empresa de ciberseguridad Group-IB, con base en más de 700 ataques que el equipo de respuesta a incidentes de la compañía investigó en 2021. El promedio de rescate exigido en los ataques el año pasado fue de 247.000 dólares, lo que fue un aumento del 45% con respecto a 2020. El año pasado, el 63% de todos los ataques de ransomware que investigó la empresa involucraron la filtración de datos.

Así lo informa la empresa de ciberseguridad Group-IB, con base en más de 700 ataques que el equipo de respuesta a incidentes de la compañía investigó en 2021. El promedio de rescate exigido en los ataques el año pasado fue de 247.000 dólares, lo que fue un aumento del 45% con respecto a 2020. El año pasado, el 63% de todos los ataques de ransomware que investigó la empresa involucraron la filtración de datos.

¿Cómo atacan los delincuentes?

La empresa encontró que el 47% de los ataques se rastrearon hasta el acceso a un servicio externo, a menudo un protocolo de escritorio remoto o VPN, mientras que el 26% de los ataques se rastrearon hasta el phishing. Dichos hallazgos han cambiado poco con respecto a años anteriores (por ejemplo: Ransomware Gangs’ Not-So-Secret Attack Vector: RDP Exploits).

Quizás esto no debería sorprender, ya que los expertos dicen que el motivo principal de los delincuentes sigue siendo obtener ganancias de la manera más fácil y rápida posible. Si una técnica de ataque ofrece un buen retorno de la inversión, ¿por qué no la seguirían usando?

Quizás esto no debería sorprender, ya que los expertos dicen que el motivo principal de los delincuentes sigue siendo obtener ganancias de la manera más fácil y rápida posible. Si una técnica de ataque ofrece un buen retorno de la inversión, ¿por qué no la seguirían usando?

La economía del cibercrimen como servicio próspero

La economía del ciberdelito como servicio hace que las credenciales RDP y VPN estén ampliamente disponibles para la venta a través de los intermediarios que las recopilan, a menudo con precios adaptados a los ingresos anuales de una víctima. Algunos grupos de ransomware también fomentan relaciones exclusivas con intermediarios, a veces pagan una tarifa fija o, en otros casos, comparten una parte acordada previamente de cualquier rescate que pague la víctima.

El malware básico implementado en la etapa inicial se ha vuelto cada vez más popular entre los actores de ransomware, como por ejemplo, casos como Emotet, Qakbot e IcedID. Pero, mientras que en 2020 un solo sindicato criminal tenía control sobre cualquier variante de, en 2021, varios grupos a menudo usaban las mismas variantes de malware. Por ejemplo, la empresa de seguridad descubrió que el loader IcedID, una pieza de malware diseñada para cargar otro malware, como el ransomware, estaba siendo utilizado durante 2021 por afiliados de varios grupos, tales como Egregor, REvil, Conti, XingLocker y RansomExx.

Según la filtración de febrero de las comunicaciones internas del grupo de ransomware Conti, el creador de IcedID parece ser un desarrollador con el nombre en clave Leo que, al menos ahora, si no antes, trabaja para Conti.

Después de obtener acceso a la red de una víctima, la herramienta más utilizada por los atacantes, vista en el 71% de los ataques, fue un software comercial llamado SoftPerfect Network Scanner. El desarrollador SoftPerfect dice que su software “puede hacer ping a los equipos, escanear puertos, descubrir carpetas compartidas y recuperar prácticamente cualquier información sobre dispositivos de red a través de WMI, SNMP, HTTP, SSH y PowerShell “.

“No es inesperado ver escáneres disponibles gratuitamente, como Advanced IP Scanner, SoftPerfect Network Scanner y Advanced Port Scanner, porque ayudan a recopilar información rápidamente sobre un entorno escaneado e identifican los activos que podrían ser valiosos para el movimiento lateral, la exfiltración de datos o despliegue de ransomware”, dice Group-IB en su informe.

El malware básico implementado en la etapa inicial se ha vuelto cada vez más popular entre los actores de ransomware, como por ejemplo, casos como Emotet, Qakbot e IcedID. Pero, mientras que en 2020 un solo sindicato criminal tenía control sobre cualquier variante de, en 2021, varios grupos a menudo usaban las mismas variantes de malware. Por ejemplo, la empresa de seguridad descubrió que el loader IcedID, una pieza de malware diseñada para cargar otro malware, como el ransomware, estaba siendo utilizado durante 2021 por afiliados de varios grupos, tales como Egregor, REvil, Conti, XingLocker y RansomExx.

Según la filtración de febrero de las comunicaciones internas del grupo de ransomware Conti, el creador de IcedID parece ser un desarrollador con el nombre en clave Leo que, al menos ahora, si no antes, trabaja para Conti.

Después de obtener acceso a la red de una víctima, la herramienta más utilizada por los atacantes, vista en el 71% de los ataques, fue un software comercial llamado SoftPerfect Network Scanner. El desarrollador SoftPerfect dice que su software “

“No es inesperado ver escáneres disponibles gratuitamente, como Advanced IP Scanner, SoftPerfect Network Scanner y Advanced Port Scanner, porque ayudan a recopilar información rápidamente sobre un entorno escaneado e identifican los activos que podrían ser valiosos para el movimiento lateral, la exfiltración de datos o despliegue de ransomware”, dice Group-IB en su informe.

Usado con frecuencia: Cobalt Strike

Otra herramienta de uso común vista en el 57% de todos los ataques, dice Group-IB, fue el software Cobalt Strike. Dicho software se puede usar para instalar implantes, también conocidos como beacons, para controlar de forma remota los puntos finales, y los grupos de ransomware con frecuencia manejan copias descifradas del software.

Group-IB dice que los atacantes a menudo usan Cobalt Strike para facilitar el escaneo de puertos, “principalmente para identificar los servicios RDP, SMB, WinRm y SSH abiertos en la red atacada” .

Los atacantes a menudo usan Cobalt Strike para moverse lateralmente a través de una red, como lo detalla la firma de inteligencia de amenazas Advanced Intelligence, en un informe reciente que analiza un ataque de ransomware de diciembre de 2021 contra los sistemas de TI de los San Francisco 49ers de la Liga Nacional de Fútbol de EE.UU.

“Con el uso de Cobalt Strike, el equipo de Conti que comenzó la operación contra los 49ers el 14 de diciembre de 2021 pudo comprometer el dominio principal de la víctima y obtener acceso a los recursos compartidos locales y segmentos de red central para varios departamentos, incluido el los sectores de finanzas y contabilidad del equipo”, escriben en el informe los investigadores de AdvIntel Vitali Kremez y Yelisey Boguslavskiy.

La presencia de Conti en los recursos compartidos de la red les permitió mapear carpetas internas e identificar información crítica que luego podría ser manejada por otros grupos para la exfiltración y el cifrado de datos. En este caso, Conti usó una baliza Cobalt Strike para moverse lateralmente a través de una red en silencio para investigarla y mapearla a plena capacidad, en lugar de golpearla directamente. AdvIntel atribuyó el ataque a Conti y dijo que pasó los datos robados a su subdivisión BlackByte.

Group-IB dice que los atacantes a menudo usan Cobalt Strike para facilitar el escaneo de puertos, “principalmente para identificar los servicios RDP, SMB, WinRm y SSH abiertos en la red atacada” .

Los atacantes a menudo usan Cobalt Strike para moverse lateralmente a través de una red, como lo detalla la firma de inteligencia de amenazas Advanced Intelligence, en un informe reciente que analiza un ataque de ransomware de diciembre de 2021 contra los sistemas de TI de los San Francisco 49ers de la Liga Nacional de Fútbol de EE.UU.

“Con el uso de Cobalt Strike, el equipo de Conti que comenzó la operación contra los 49ers el 14 de diciembre de 2021 pudo comprometer el dominio principal de la víctima y obtener acceso a los recursos compartidos locales y segmentos de red central para varios departamentos, incluido el los sectores de finanzas y contabilidad del equipo”, escriben en el informe los investigadores de AdvIntel Vitali Kremez y Yelisey Boguslavskiy.

La presencia de Conti en los recursos compartidos de la red les permitió mapear carpetas internas e identificar información crítica que luego podría ser manejada por otros grupos para la exfiltración y el cifrado de datos. En este caso, Conti usó una baliza Cobalt Strike para moverse lateralmente a través de una red en silencio para investigarla y mapearla a plena capacidad, en lugar de golpearla directamente. AdvIntel atribuyó el ataque a Conti y dijo que pasó los datos robados a su subdivisión BlackByte.

Sitios de fugas: ¿Quién aparece en la lista?

En base a los sitios de los atacantes, Group-IB dice que las organizaciones en los Estados Unidos, Canadá y el Reino Unido que se atacaron con mayor frecuencia procedían de los sectores de fabricación, bienes raíces y servicios profesionales.

Un desafío con el seguimiento del ransomware sigue siendo el hecho de que no todos los ataques salen a la luz. Muchos, pero no todos, los grupos de ransomware tienen sitios de fuga de datos. Incluso para los grupos que administran dichos sitios, la preferencia de los atacantes es que la víctima pague de forma rápida y discreta, a menudo para evitar ser incluida en la lista en primer lugar, porque eso hace que las actividades de los delincuentes sean más difíciles de rastrear para las fuerzas del orden. Cuando una víctima no paga, en algunos casos, pero no en todos, un grupo que ejecuta su propio sitio de fuga de datos enumerará a la víctima y, posteriormente, comenzará a filtrar datos para presionarlos a pagar el rescate.

Por ejemplo, las filtraciones de las comunicaciones de Conti revelaron la identidad de numerosas organizaciones que no habían revelado previamente o no habían sido descubiertas como víctimas de ransomware. Algunos también pagaron un rescate, nuevamente sin que el público se enterara.

“Las víctimas que pagaron el rescate pero no informaron la violación en su momento, ahora han sido expuestas a través de las filtraciones de chat”, dijo John Fokker, jefe de investigaciones cibernéticas e ingeniero principal de la firma de ciberseguridad Trellix, a Information Security Media Group. “Supongo que incluso los esqueletos de ransomware salen del armario tarde o temprano”.

Un desafío con el seguimiento del ransomware sigue siendo el hecho de que no todos los ataques salen a la luz. Muchos, pero no todos, los grupos de ransomware tienen sitios de fuga de datos. Incluso para los grupos que administran dichos sitios, la preferencia de los atacantes es que la víctima pague de forma rápida y discreta, a menudo para evitar ser incluida en la lista en primer lugar, porque eso hace que las actividades de los delincuentes sean más difíciles de rastrear para las fuerzas del orden. Cuando una víctima no paga, en algunos casos, pero no en todos, un grupo que ejecuta su propio sitio de fuga de datos enumerará a la víctima y, posteriormente, comenzará a filtrar datos para presionarlos a pagar el rescate.

Por ejemplo, las filtraciones de las comunicaciones de Conti revelaron la identidad de numerosas organizaciones que no habían revelado previamente o no habían sido descubiertas como víctimas de ransomware. Algunos también pagaron un rescate, nuevamente sin que el público se enterara.

“Las víctimas que pagaron el rescate pero no informaron la violación en su momento, ahora han sido expuestas a través de las filtraciones de chat”, dijo John Fokker, jefe de investigaciones cibernéticas e ingeniero principal de la firma de ciberseguridad Trellix, a Information Security Media Group. “Supongo que incluso los esqueletos de ransomware salen del armario tarde o temprano”.