Los Red Team son equipos dedicados a probar la efectividad de la seguridad emulando las herramientas y técnicas de atacantes de la manera más realista posible.

La práctica es similar, pero no idéntica, a los Test de Intrusión e implica la búsqueda de uno o más objetivos, generalmente ejecutados de forma controlada. Los Equipos de Red Team pueden ser internos aunque se recomienda que sean externos a la empresa.

Red Team vs Pentest

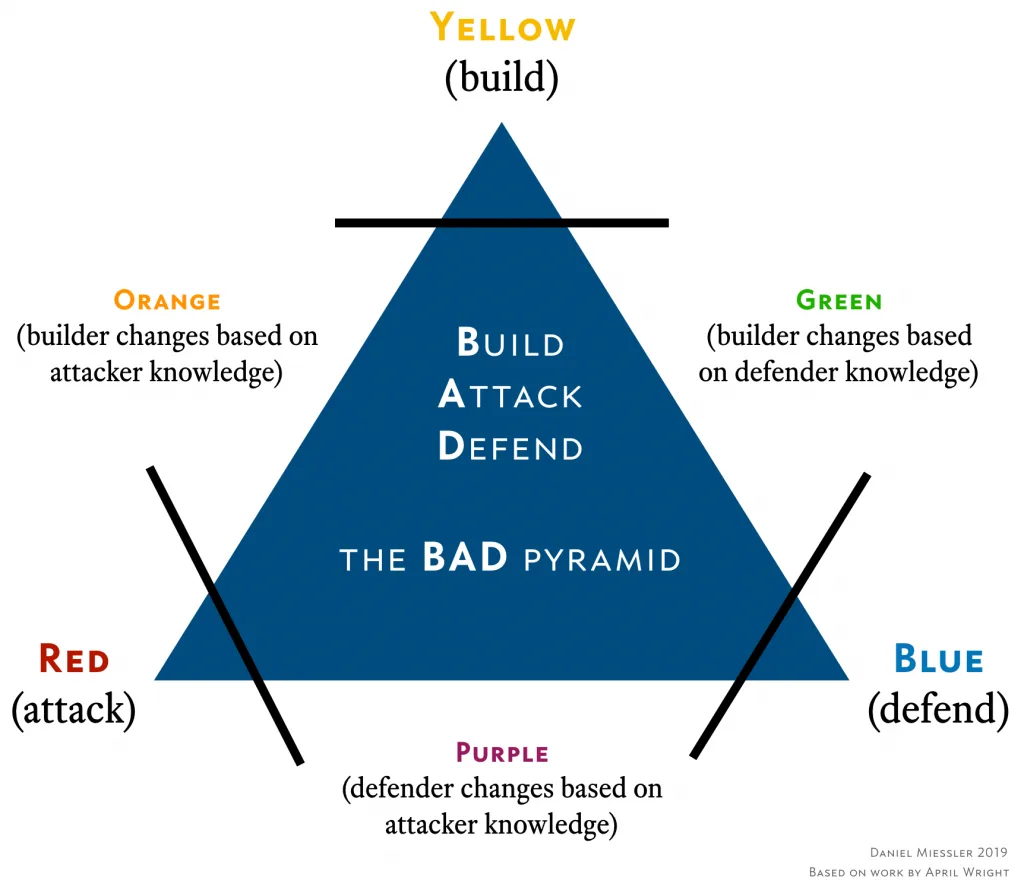

Los equipos rojos o Red Team se confunden con mayor frecuencia con los Pentesters, pero aunque tienen una superposición enorme en habilidades y funciones, no son lo mismo. Los equipos rojos tienen una serie de atributos que los separan de otros equipos de seguridad ofensivos.

Los más importantes entre ellos son:

- Emulación de los TTP (Tácticas, Técnicas y Procedimientos) utilizados por los adversarios y que el objetivo probablemente deberá enfrentar, por ejemplo, utilizando herramientas, exploits, metodologías de pivots y objetivos similares como si lo hiciera un atacante real.

- Pruebas basadas en tiempo que se ejecutan durante un período de tiempo prolongado, por ejemplo, varias semanas o meses para emular al mismo atacante.

Si un equipo de seguridad utiliza herramientas de pentesting estándar, ejecuta sus pruebas durante solo una o dos semanas y está tratando de lograr un conjunto estándar de objetivos, como ingresar a la red interna, robar datos o obtener un administrador de dominio, entonces eso es un pentest y no un ejercicio de Red Team. Los compromisos del Red Team utilizan un conjunto personalizado de TTP y objetivos durante un período de tiempo prolongado.

Los equipos rojos no solo prueban las vulnerabilidades, sino que lo hacen utilizando los TTP de sus posibles actores de amenazas y en campañas que se ejecutan de forma continua durante un período de tiempo prolongado.

Existe un debate sobre este punto dentro de la comunidad. Por supuesto, es posible crear una campaña de Red Team que use los mejores TTP conocidos y una combinación de herramientas, técnicas y objetivos comunes de pentesting, y ejecutarlo como una campaña, modelando un adversario pentester. Pero, la forma más pura de una campaña del Equipo Rojo emula los TTP de un actor de amenazas específico, que no necesariamente será lo mismo que si el Equipo Rojo (Red Team) se estuviera atacando a sí mismo.

Los equipos rojos no solo prueban las vulnerabilidades, sino que lo hacen utilizando los TTP de sus posibles actores de amenazas y en campañas que se ejecutan de forma continua durante un período de tiempo prolongado.

Existe un debate sobre este punto dentro de la comunidad. Por supuesto, es posible crear una campaña de Red Team que use los mejores TTP conocidos y una combinación de herramientas, técnicas y objetivos comunes de pentesting, y ejecutarlo como una campaña, modelando un adversario pentester. Pero, la forma más pura de una campaña del Equipo Rojo emula los TTP de un actor de amenazas específico, que no necesariamente será lo mismo que si el Equipo Rojo (Red Team) se estuviera atacando a sí mismo.