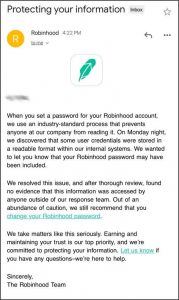

¿Qué datos que se pueden obtener de las aplicaciones de mensajería cifradas?

Un documento de capacitación del FBI descubierto recientemente muestra qué datos pueden obtener de las aplicaciones de mensajería cifradas las fuerzas del orden de los EE.UU. como iMessage, Line y WhatsApp, pero poco y nada de los mensajes enviados a través de Signal, Telegram, Threema, Viber, WeChat o Wickr. El documento, obtenido a principios de